将 Shiro 作为应用的权限基础 一:shiro的整体架构

将 Shiro 作为应用的权限基础 一:shiro的整体架构

近来在做一个重量级的项目,其中权限、日志、报表、工作量由我负责,工作量还是蛮大的,不过想那么多干嘛,做就是了。

这段时间,接触的东西挺多,比如apacheshiro,spring data,springside、DWZ等,java的东西好多,学过ssh就像当初学过三层一样。

下面看看这个安全框架吧

一、什么是Shiro

Shiro是一个强大而灵活的开源安全框架,能够非常清晰的处理认证、授权、管理会话以及密码加密。如下是它所具有的特点:

Spring Security —目前是 Java安全框架领域当之无愧的老大,已经非常成熟了;如果使用 Spring框架,可以首选 Spring Security,但是对于单应用来说,Shiro更显简单方便。

二、Shiro的架构介绍

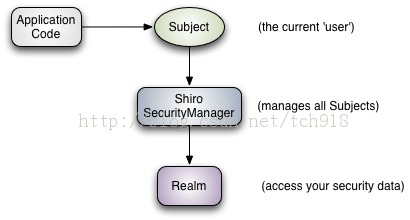

首先,来了解一下Shiro的三个核心组件:Subject,SecurityManager 和 Realms. 如下图:

Subject:即“当前操作用户”。但是,在Shiro中,Subject这一概念并不仅仅指人,也可以是第三方进程、后台帐户(DaemonAccount)或其他类似事物。它仅仅意味着“当前跟软件交互的东西”。但考虑到大多数目的和用途,你可以把它认为是Shiro的“用户”概念。

Subject代表了当前用户的安全操作,SecurityManager则管理所有用户的安全操作。

SecurityManager:它是Shiro框架的核心,这是一个 Fa?ade接口,=Authenticator+ Authorizer +SessionFactory,Shiro通过SecurityManager来管理内部组件,并通过它来提供安全管理的各种服务。

Realm:Realm充当了Shiro与应用安全数据间的“桥梁”。也就是说,当对用户执行认证(登录)和授权(访问控制)验证时,Shiro会从应用配置的Realm中查找用户及其权限信息。

从这个意义上讲,Realm实质上是一个安全相关的DAO:它封装了数据源的连接细节,并在需要时将相关数据提供给Shiro。

所以在配置Shiro时,你必须至少指定一个Realm,用于认证和(或)授权。Shiro内置了可以连接大量安全数据源的Realm,如LDAP、关系数据库(JDBC)、类似INI的文本配置资源以及属性文件等。如果缺省的Realm不能满足需求,你还可以插入代表自定义数据源的自己的Realm实现。

以常用的JdbcRealm 为例,其继承链如下:

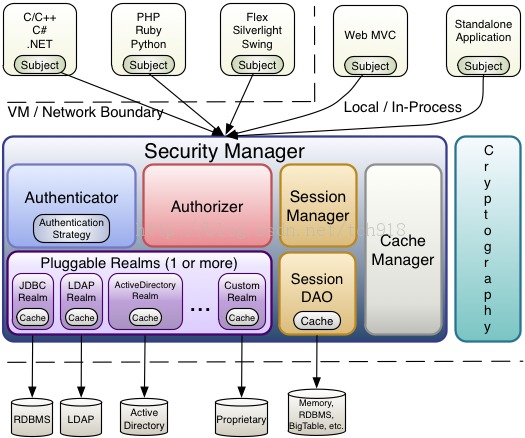

Shiro完整架构图:

除前文所讲Subject、SecurityManager、Realm三个核心组件外,Shiro主要组件还包括:

Authenticator :认证

认证就是核实用户身份的过程。对“Whoare you ?”进行核实。通常涉及用户名和密码。

这个组件负责收集principals 和 credentials,并将它们提交给应用系统。如果提交的 credentials 跟应用系统中提供的 credentials吻合,就能够继续访问,否则需要重新提交 principals 和 credentials,或者直接终止访问。

Authorizer :授权

授权实质上就是访问控制。身份份验证通过后,由这个组件控制用户能够访问应用中的哪些内容,比如资源、Web页面等等。

Shiro采用“基于 Realm”的方法,即用户(又称 Subject)、用户组、角色和 permission 的聚合体。

SessionManager:

Shiro为任何应用提供了一个会话编程范式,保证了独立性,对容器没有依赖。所以,对于使用会话的应用开发来说,不必被迫使用Servlet或EJB容器了。或者,如果正在使用这些容器,现在也可以选择在任何层统一一致的使用会话API,取代Servlet或EJB机制。

CacheManager:对Shiro的其他组件提供缓存支持。

了解这个架构图,主要对shiro的整体进行把控